Die Cyber Kill Chain – der Kampf gegen digitale Bedrohungen

Um die Cyber Kill Chain zu verstehen und sich gegen digitale Bedrohungen zu verteidigen, muss man die Denkweise und Taktik von Hackern verstehen.

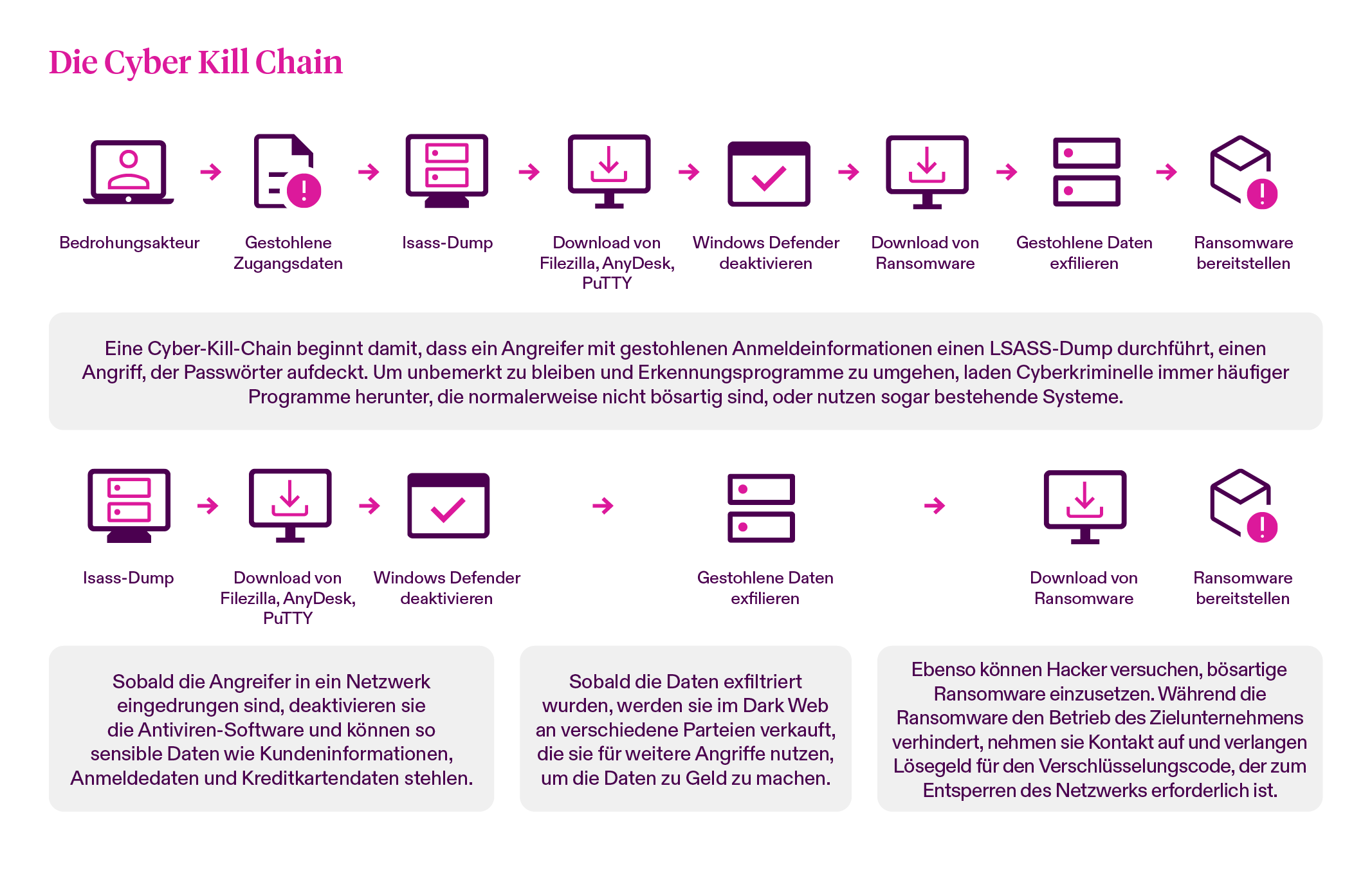

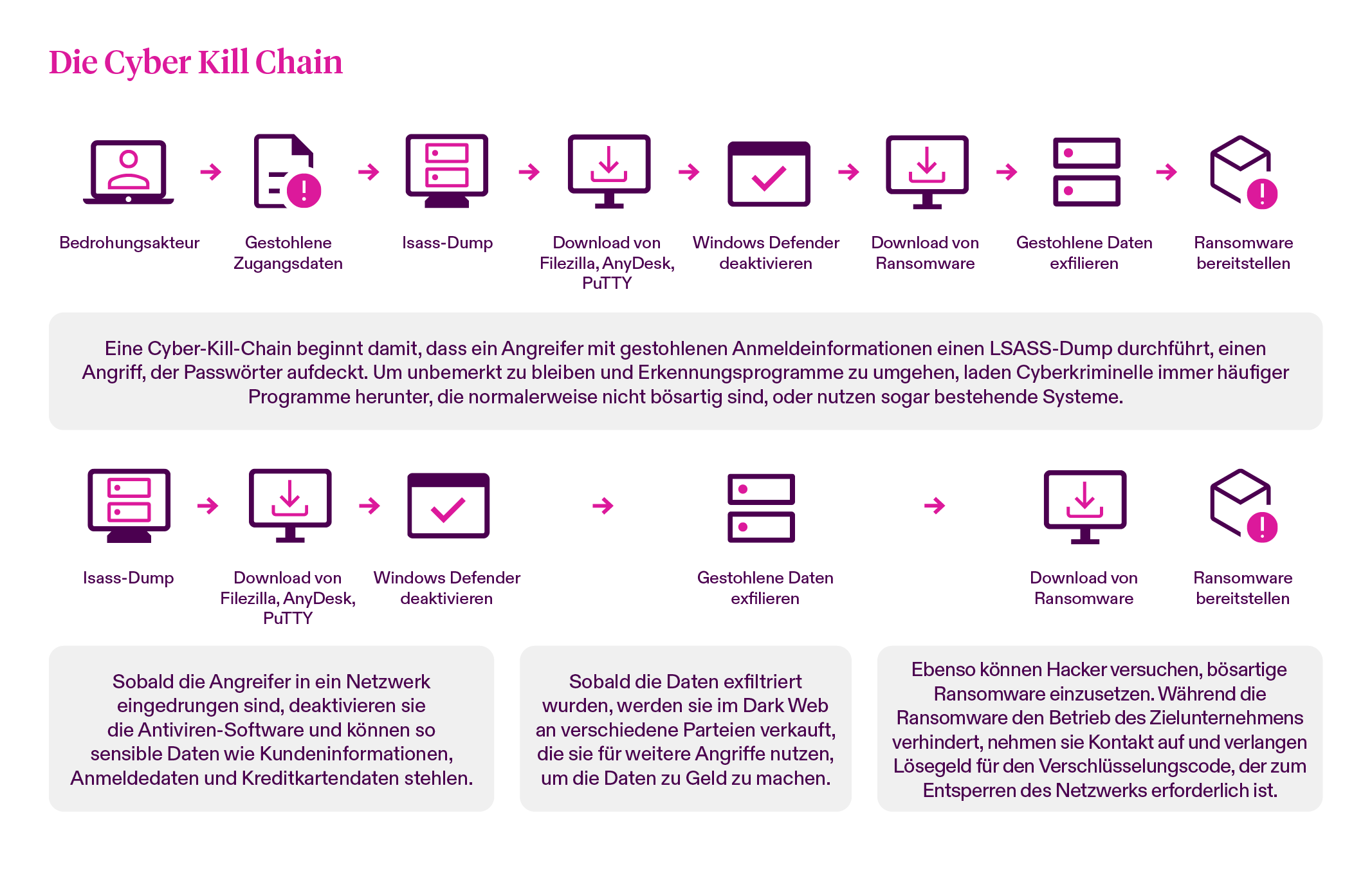

Die Lockheed Cyber Kill Chain orientiert sich an einem militärischen Ansatz und zielt darauf ab, Cyberangriffe zu identifizieren und zu verhindern. Sie stellt eine Abfolge von Schritten dar, die einen Angriff charakterisieren, und dient der gezielten Neutralisierung der Bedrohung. Durch die Anwendung der Kill Chain lassen sich die komplexen Abläufe eines Angriffs in einzelne, klar definierte Phasen gliedern und somit besser beherrschen.

In der Vergangenheit war es nicht ungewöhnlich, dass eine Gruppe von Cyberkriminellen an jeder Phase der Kill Chain beteiligt war, vom Schreiben des Codes und der Programme, die zur Infiltrierung eines Netzwerks verwendet werden, bis hin zur Exfiltration der gestohlenen Daten. Weil die Kill-Chain immer ausgefeilter wird, müssen sie nicht mehr an der gesamten Kette beteiligt sein, sondern können sich auf eine bestimmte Phase oder Aktivität spezialisieren. Infolgedessen gibt es Akteure, die sich auf die Infiltration von Netzen spezialisiert haben und als "Initial Access Broker" bezeichnet werden.

Diese Cyberkriminellen fassen in den Netzwerken Fuß, bevor sie diesen Zugang im Dark Web verkaufen. Die Personen, die diesen Zugang kaufen wollen, stehlen dann vertrauliche Daten wie Kennwörter oder Kreditkarteninformationen, die sie ebenfalls im Dark Web verkaufen. Im Anschluss daran wird eine andere kriminelle Cyber-Organisation – mit weiteren eingekauften Daten – wahrscheinlich Ransomware einsetzen.